Google’ın Tehdit Analiz Grubu (TAG) ve Google’ın yan kuruluşu Mandiant, 2023’teki saldırılarda kullanılan sıfır gün güvenlik açıklarının sayısında önemli bir artış gözlemlediklerini ve bunların çoğunun casus yazılım satıcıları ve onların müşterileriyle bağlantılı olduğunu söyledi.

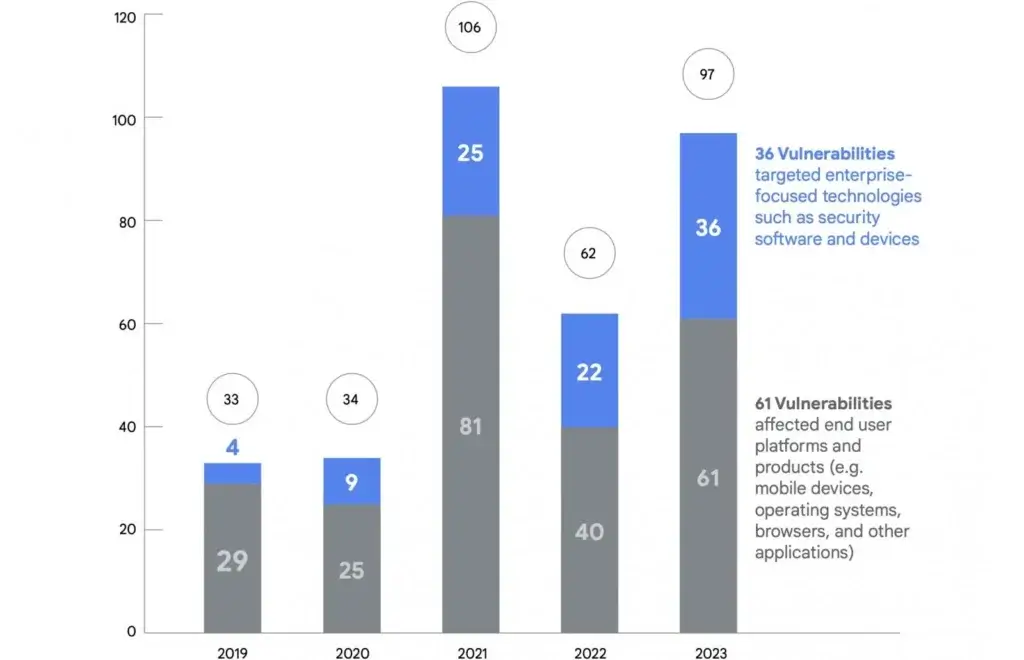

Geçen yıl saldırılarda kullanılan sıfır gün sayısı 97’ye ulaşarak, bir önceki yılın 62 güvenlik açığına kıyasla yüzde 50’nin üzerinde bir artış gösterdi. Bu artışa rağmen rakam, 2021’de istismar edilen 106 sıfır gün hatasının zirvesinin altında kalıyor.

Mandiant ve TAG ortaklaşa olarak 97 güvenlik açığından 29’unu keşfetti; bunların 61’i son kullanıcı platformlarını ve ürünlerini (mobil cihazlar, işletim sistemleri, tarayıcılar ve diğer çeşitli uygulamalar dahil) etkiliyor.

Geriye kalan 36 güvenlik açığı ise güvenlik yazılımı ve cihazları gibi kurumsal odaklı teknolojileri hedef almak için kullanıldı.

Google, “Kurumsal tarafta, daha geniş çeşitlilikte satıcı ve ürünlerin hedef alındığını ve kuruluşa özgü teknolojilerin istismar edilmesinde artış olduğunu görüyoruz,” diye uyarısında bulundu.

“Yıllar içinde saldırganların hatalarını ne kadar hızlı keşfeder ve yamalarsak, istismarın ömrünün o kadar kısaldığını ve saldırganların yeteneklerini sürdürmelerinin daha pahalıya mal olduğunu öğrendik.”

Geçtiğimiz yıl, finansal motivasyona sahip aktörler on adet sıfır gün güvenlik açığı kullandı; bu sayı, 2022’de gözlemlenenden daha azdı. Bunlar arasında, FIN11 tehdit grubu üç ayrı sıfır gün güvenlik açığından yararlanırken, en az dört fidye yazılımı grubu da dört sıfır gün güvenlik açığından yararlandı.

Çin, hükümet destekli saldırıların en çok görüldüğü ülke olmuştur. Çinli siber casusluk grupları 2023’te 12 sıfır gün açığından faydalanmıştır. 2022’de bu sayı yediydi ve son yıllarda gözlemlenen bir eğilim olarak kayda değer bir artış göstermiştir.

2023’te istismar edilen sıfır günlerin %50’sinin arkasında casus yazılımlar var

Ancak 2023’te Google ürünlerini ve Android ekosistemi cihazlarını hedef alan sıfır gün saldırılarının çoğunun arkasında ticari gözetim sağlayıcıları (CSV’ler) vardı.

Bu platformları hedef alan bilinen sıfır gün saldırılarının %75’inden (17 güvenlik açığından 13’ü) sorumluydular. Ek olarak, bu satıcılar geçen yılki saldırılarda istismar edilen 48 sıfır gün açığıyla bağlantılıydı; bu da 2023’te yaygın olarak kullanılan tüm bu tür kusurların yaklaşık %50’sine tekabül ediyordu.

Son olarak, Google, 2023’te tarayıcılarda ve mobil cihazlarda istismar edilen 37 sıfır gün güvenlik açığının %60’ından fazlasını devlet müşterilerine casus yazılım özellikleri satan CSV’lerle ilişkilendirdi.

Google, “Sonuçta CSV’ler ve bu yetenekleri kullanan devlet müşterileri, 2023’te devlet aktörleri tarafından atfedilen sıfır gün istismarının yarısını (48 güvenlik açığından 24’ü) gerçekleştirdi.” dedi.

“Özel sektör firmaları uzun yıllardır istismarların keşfedilmesi ve satılmasıyla ilgileniyor, ancak son birkaç yılda bu aktörler tarafından yürütülen istismarlarda dikkate değer bir artış gözlemledik.”

Şubat ayında Google, geçen yıl TAG grubu tarafından keşfedilen sıfır gün güvenlik açıklarının çoğunun paralı casus yazılım üreticilerinden kaynaklandığını açıklamıştı.

Şirket ayrıca casus yazılım satıcılarını son on yılda vahşi doğada kullanılan bilinen 72 sıfır gün istismarından 35’iyle ilişkilendirdi.

Google’ın Şubat raporunda vurgulanan bazı casus yazılım satıcıları şunlardır:

Cy4Gate ve RCS Lab: Android ve iOS için Epeius ve Hermit casus yazılımlarının İtalyan üreticisi.

Intellexa: Cytrox’un “Predator” casus yazılımı ve WiSpear’in WiFi müdahale araçları gibi teknolojileri birleştiren, Tal Dilian liderliğindeki casus yazılım firmalarının ittifakı.

Negg Group: Skygofree kötü amaçlı yazılımları ve istismar zincirleri yoluyla mobil kullanıcıları hedef alan VBiss casus yazılımlarıyla tanınan, uluslararası erişime sahip İtalyan CSV’si.

NSO Group: Pegasus casus yazılımlarının ve diğer ticari casusluk araçlarının arkasındaki İsrail firması.

Variston: Heliconia çerçevesine bağlı olan ve sıfır gün açıklarından yararlanma konusunda diğer gözetleme sağlayıcılarıyla birlikte çalışmasıyla tanınan İspanyol casus yazılım üreticisi.

Google, sıfır gün saldırılarına karşı savunma yapmak için yüksek riskli kullanıcılara Pixel 8 cihazlarında Bellek Etiketleme Uzantısını (MTE) ve iPhone akıllı telefonlarında Kilitleme modunu etkinleştirmelerini önerdi.

Şirket ayrıca yüksek riskli Chrome kullanıcılarına, saldırganların verileri manipüle etmesine veya kötü amaçlı kod enjekte etmesine olanak tanıyabilecek JIT (Just-in-Time) derlemesinin neden olduğu potansiyel güvenlik açıklarından kurtulmak için “HTTPS-First Mode “u açmalarını ve v8 Optimizer’ı devre dışı bırakmalarını tavsiye etti.

Ayrıca Google, yüksek riskli kullanıcıların gelişmiş hesap güvenliği ve devlet destekli saldırganlara karşı koruma sağlamak üzere tasarlanmış yerleşik savunmalar sağlayan Gelişmiş Koruma Programına (APP) kaydolmasını önerdi.

Hazine Bakanlığı Yabancı Varlıklar Kontrol Ofisi (OFAC), bu ayın başlarında Predator casus yazılım operatörleri Cytrox, Intellexa, Thalestris ve Intellexa Konsorsiyumunun İsrailli kurucusu Tal Jonathan Dilian’a yaptırım uyguladı.

Şubat ayında ABD Dışişleri Bakanlığı, ticari casus yazılımlarla bağlantılı kişileri hedef alan ve bu kişilerin ABD’ye girişini yasaklayacak yeni bir vize kısıtlama politikasını da duyurdu.