Microsoft, Moonstone Sleet olarak takip ettiği Kuzey Koreli bir bilgisayar korsanlığı grubunu, milyonlarca dolarlık fidye talebine yol açan FakePenny fidye yazılımı saldırılarıyla ilişkilendirdi.

Bu tehdit grubunun taktikleri, teknikleri ve prosedürleri (TTP’ler) diğer Kuzey Koreli saldırganlarınkilerle büyük ölçüde örtüşse de, yavaş yavaş yeni saldırı yöntemlerinin yanı sıra kendi özel altyapısı ve araçlarını da benimsemeye başladı.

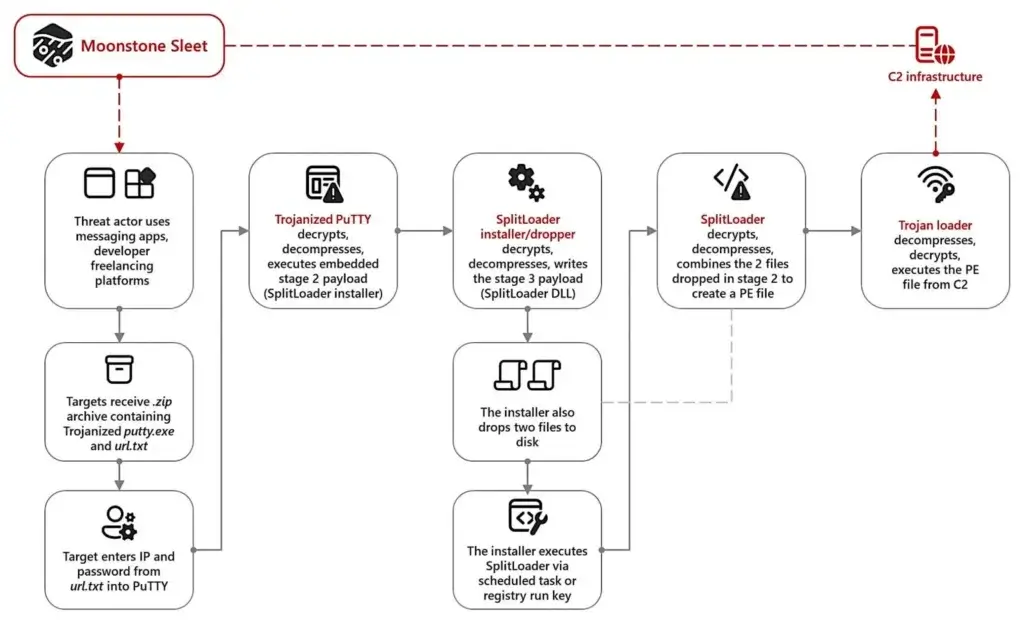

Daha önce Storm-17 olarak izlenen Moonstone Sleet’in hem finansal hem de siber casusluk hedeflerine truva atı yazılımlar (örn. PuTTY), kötü amaçlı oyunlar ve npm paketleri, özel kötü amaçlı yazılım yükleyiciler ve LinkedIn, Telegram, serbest çalışan ağlar veya e-posta yoluyla potansiyel kurbanlarla etkileşim kurmak için kurulmuş sahte yazılım geliştirme şirketleri (örn. StarGlow Ventures, C.C. Waterfall) kullanarak saldırdığı gözlemlenmiştir.

“Microsoft, Moonstone Sleet etkinliğini ilk tespit ettiğinde, aktörün Diamond Sleet ile güçlü örtüşmeler sergilediğini, Comebacker gibi bilinen Diamond Sleet kötü amaçlı yazılımlarının kodlarını kapsamlı bir şekilde yeniden kullandığını ve kurumlara erişim sağlamak için sosyal medyayı kullanarak truva atı yazılımı dağıtmak gibi iyi bilinen Diamond Sleet tekniklerini kullandığını belirtti.

“Ancak, Moonstone Sleet hızlı bir şekilde kendi özel altyapısına ve saldırılarına yöneldi. Daha sonra Microsoft, Moonstone Sleet ve Diamond Sleet’in eş zamanlı operasyonlar yürüttüğünü ve Diamond Sleet’in hala bilinen, yerleşik ticari yöntemlerinin çoğunu kullandığını gözlemledi.”

Kuzey Kore’nin fidye yazılımıyla bağlantıları

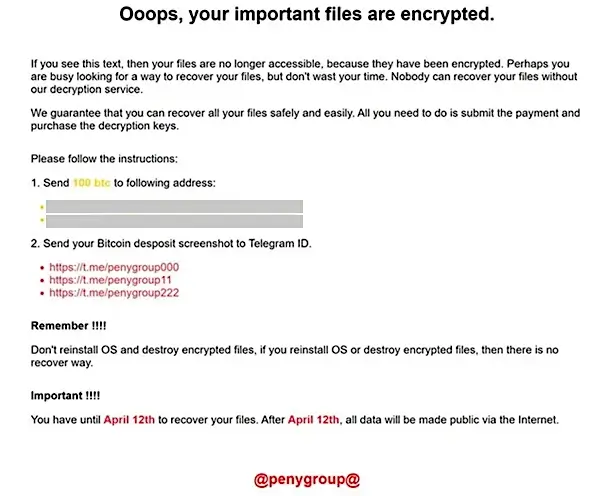

Tehdit aktörlerinin ilk kez kurbanın ağını ihlal ettikten iki ay sonra, Nisan ayında yeni bir özel FakePenny fidye yazılımı çeşidini dağıttıkları görüldü.

Ancak Kuzey Kore devlet bilgisayar korsanları tarafından koordine edilen ve kurbanlardan 100.000 dolar ödemenin istendiği önceki fidye yazılımı saldırılarından farklı olarak, Moonstone Sleet saldırganlarının talep ettiği fidye BTC cinsinden 6,6 milyon dolardı.

Microsoft’un bu saldırıya ilişkin değerlendirmesi, Moonstone Sleet’in fidye yazılımını yayma konusundaki temel motivasyonunun mali kazanç olduğu sonucuna vardı. Grubun daha önce siber casusluk saldırılarına karışması, saldırılarının gelir elde etmeye ve istihbarat toplamaya odaklandığını gösteriyor.

İlk gözlemlendiğinden bu yana grup, yazılım ve bilgi teknolojisi, eğitim ve savunma sanayi temel sektörlerindeki bireyler ve kuruluşlar da dahil olmak üzere çok sayıda endüstri dikeyini hedef aldı.

(Microsoft)

Moonstone Sleet, son yıllarda fidye yazılımı saldırılarıyla ilişkilendirilen ilk Kuzey Koreli hacker grubu değil. Örneğin, ABD ve İngiltere hükümetleri, Mayıs 2017’de dünya çapında yüz binlerce bilgisayarı tahrip eden WannaCry fidye yazılımı salgınından resmi olarak Lazarus Grubunu sorumlu tuttu.

Yıllar sonra, Temmuz 2022’de Microsoft ve FBI, Kuzey Koreli bilgisayar korsanlarını sırasıyla Holy Ghost fidye yazılımı operasyonu ve sağlık kuruluşlarına yönelik Maui fidye yazılımı saldırılarıyla ilişkilendirdi.

Microsoft, “Moonstone Sleet’in çeşitli taktikleri, yalnızca etkililikleri nedeniyle değil, aynı zamanda Kuzey Kore’nin siber hedeflerine ulaşmak için uzun yıllar süren faaliyetler boyunca diğer bazı Kuzey Koreli tehdit aktörlerinin taktiklerinden nasıl geliştikleri nedeniyle de dikkate değerdir” diye ekledi.

“Ayrıca, diğer bir Kuzey Koreli tehdit aktörü Onyx Sleet gibi Moonstone Sleet’in de taktik kitabına fidye yazılımını eklemesi, yıkıcı operasyonları mümkün kılmak için yeteneklerini genişlettiğini gösterebilir.”