Araştırmacılar, Microsoft OneDrive kullanıcılarını bir PowerShell komut dosyası çalıştırmaları için kandırmayı hedefleyen karmaşık bir kimlik avı kampanyası tespit etti.

Geçtiğimiz birkaç hafta içinde, Trellix Gelişmiş Araştırma Merkezi, Microsoft OneDrive kullanıcılarını hedef alan karmaşık bir kimlik avı kampanyası gözlemledi. Tehdit aktörleri, kullanıcıların sistemlerinin tehlikeye atılmasına yol açan bir PowerShell komut dosyasını çalıştırmaları için sosyal mühendislik taktiklerine güveniyor.

Saldırı zinciri, alıcıyı bir DNS sorununun nasıl çözüleceğini açıkladığını iddia eden bir düğmeye tıklaması için kandırarak başlıyor ve bu sorunun çözülmesinin, istenen dosyaya erişim sağlayacağını öne sürüyor.

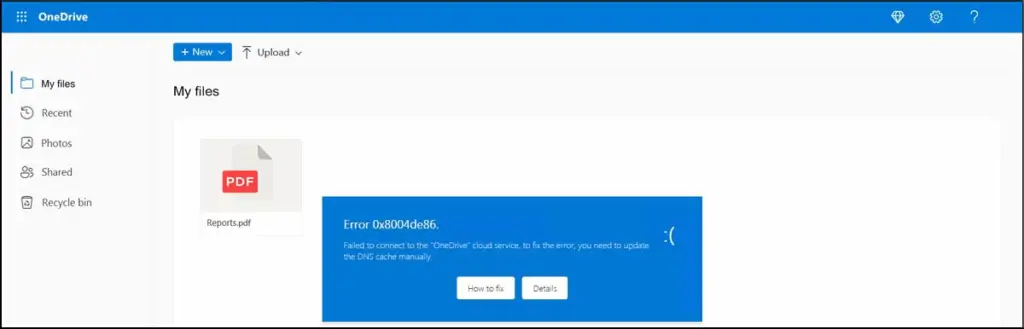

“Saldırı şu şekilde gerçekleşiyor: kurban, .html dosyası içeren bir e-posta alıyor. Bu .html dosyası açıldığında, belgeye erişim konusunda aciliyet duygusu yaratmak için tasarlanmış bir görüntü görüntüleniyor ve böylece kullanıcının verilen talimatları takip etme olasılığı artıyor.” diyor Trellix tarafından yayınlanan raporda. “Görüntü, “Reports.pdf” adlı bir dosyayı ve aşağıdaki hata mesajını içeren “Error 0x8004de86” başlıklı bir pencereyi görüntüleyen bir Microsoft OneDrive sayfasını simüle ediyor: “’OneDrive’ bulut hizmetine bağlanılamadı. Hatayı düzeltmek için DNS önbelleğini manuel olarak güncellemeniz gerekir.” Bu pencerede iki düğme bulunur: “Ayrıntılar” ve “Nasıl düzeltilir.” Özellikle, Hata 0x8004de80, OneDrive’da oturum açarken oluşabilecek meşru bir sorundur.”

“Ayrıntılar” düğmesine tıklandığında kullanıcı, “DNS Sorun Giderme” konulu meşru bir Microsoft Learn sayfasına yönlendirilir.

“Nasıl düzeltilir”e tıklandığında, alıcıya Hızlı Bağlantı menüsünü açma (Windows Tuşu + X), Windows PowerShell terminaline erişme, bir komut yapıştırma ve sözde sorunu çözmek için yürütme gibi belirli talimatları içeren bir dizi adımı izlemesi talimatı verilir.

“Yukarıda gösterildiği gibi komut, önce ipconfig /flushdns’yi çalıştırır, ardından C: sürücüsünde “downloads” adlı bir klasör oluşturur. Daha sonra, bu konuma bir arşiv dosyası indirir, yeniden adlandırır, içeriğini çıkarır (“script.a3x” ve “AutoIt3.exe”) ve AutoIt3.exe’yi kullanarak script.a3x’i yürütür. Son olarak, şu mesaj görüntülenir: “İşlem başarıyla tamamlandı, lütfen sayfayı yeniden yükleyin.”” diye devam eder rapor.

Trellix, bu kampanyanın hedeflediği kullanıcıların çoğunun ABD’de (%40), Güney Kore’de (%17), Almanya’da (%14) ve Hindistan’da (%10) olduğunu bildirdi.

“Bu saldırının küresel dağılımı, bu tehditlerle etkili bir şekilde mücadele etmek için uluslararası iş birliği ve istihbarat paylaşımına olan ihtiyacı vurguluyor.” diye sonlandırıyor rapor ve ayrıca Tehlike Göstergeleri (IoC’ler) de sağlıyor.