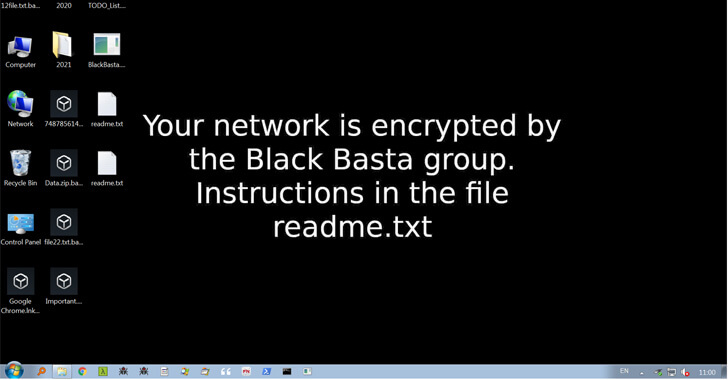

Black Basta hizmet olarak fidye yazılımı (RaaS), ortaya çıktıktan sonraki iki ay içinde ABD, Kanada, Birleşik Krallık, Avustralya ve Yeni Zelanda’da yaklaşık 50 kurbana saldırarak önemli bir tehdit haline geldi.

Cybereason bir raporda, “Black Basta’nın imalat, inşaat, ulaşım, telekomünikasyon, ilaç, kozmetik, sıhhi tesisat ve ısıtma, otomobil satıcıları, iç giyim üreticileri ve daha fazlasını içeren bir dizi endüstriyi hedef aldığı gözlemlendi.” dedi.

Kanıtlar, fidye yazılımı türünün Şubat 2022 gibi yakın bir tarihte hala geliştirilmekte olduğunu ve kârın bir kısmı için kurumsal ağ erişimini satın almak ve bunlardan para kazanmak amacıyla yeraltı forumlarında reklamı yapıldıktan sonra Nisan ayından itibaren saldırılarda kullanılmaya başladığını gösteriyor.

Diğer fidye yazılımı operasyonlarına benzer şekilde, Black Basta’nın, hedeflerden hassas bilgileri çalmak için denenmiş ve test edilmiş çifte gasp taktiğini kullandığı ve dijital bir ödeme yapılmadığı takdirde çalınan verileri yayınlamakla tehdit ettiği bilinmektedir.

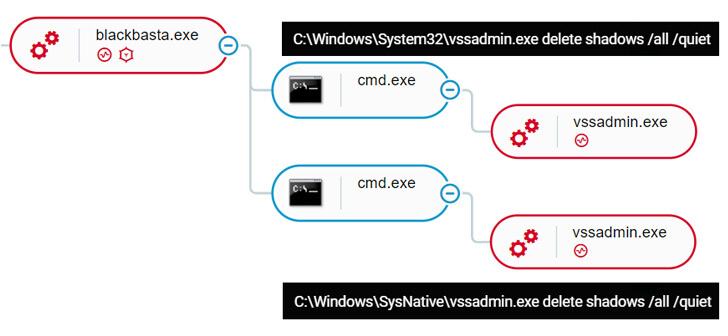

Halihazırda kalabalık olan fidye yazılımı ortamına yeni bir giriş yapan aktör, tehdidi içeren izinsiz girişler, ağda yanal olarak hareket etmeden ve dosya şifreleyen kötü amaçlı yazılımı dağıtmadan önce, güvenliği ihlal edilmiş ana bilgisayarlarda kalıcılığı sürdürmek ve kimlik bilgilerini toplamak için bir kanal olarak QBot’tan (aka Qakbot) yararlandı.

Ayrıca, Black Basta’nın arkasındaki aktörler, kurumsal sunucularda çalışan VMware ESXi sanal makinelerini (VM’ler) etkilemek için tasarlanmış bir Linux varyantı geliştirdiler ve onu LockBit, Hive ve Cheerscrypt gibi diğer gruplarla eşit hale getirdiler.

Güvenlik araştırmacısı Ido Cohen’e göre, siber suçlular, savunma, havacılık ve güvenlik çözümleri üreticisi Elbit Systems of America’yı hafta sonu kurbanları listesine ekledi.

Black Basta’nın, artan kolluk kuvvetleri incelemesine yanıt olarak faaliyetlerini durdurmasının ardından Conti grubuna ait üyelerden oluştuğu ve Ukrayna’ya karşı savaşta Rusya’nın yanında yer aldıktan sonra araçlarının ve taktiklerinin kamu alanına girdiğini gören büyük bir sızıntı olduğu söyleniyor.

Danylo takma adını kullanan ve bir dijital intikam biçimi olarak veri hazinesini yayınlayan, sızıntının arkasındaki Ukraynalı bilgisayar uzmanı, Mart 2022’de CNN’e verdiği demeçte, “Hiçbir şeyi vuramıyorum, ancak bir klavye ve fare ile savaşabilirim” dedi.

Conti ekibi o zamandan beri Black Basta ile ilişkili olduğunu yalanladı. Geçen hafta, veri sızdırmak ve kurbanlarla pazarlık yapmak için kullanılan iki Tor sunucusu da dahil olmak üzere, kamuya açık kalan altyapısının sonuncusunu hizmet dışı bırakarak suç girişimine resmi bir son verdi.

Bu arada, grup Kosta Rika hükümetini hedef alarak aktif bir operasyonun cephesini korumaya devam ederken, bazı üyeler diğer fidye yazılımı gruplarına geçti ve marka, farklı motivasyonlara ve veri hırsızlığından bağımsız kuruluşlar olarak çalışmaya kadar değişen iş alanlarına sahip daha küçük alt gruplara ayrıldığını gösteren bir organizasyonel yenileme geçirdi.

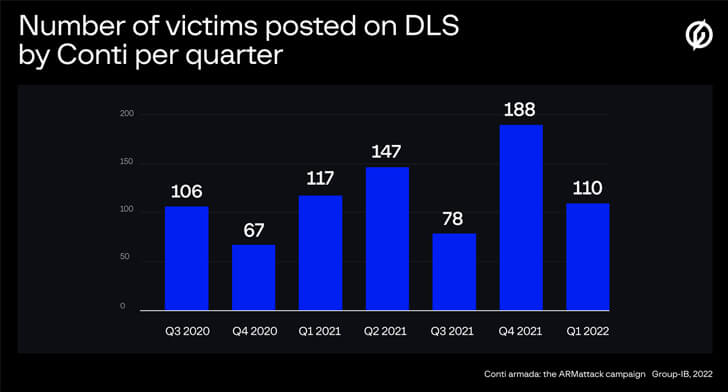

Group-IB’nin faaliyetlerini detaylandıran kapsamlı bir raporuna göre, Conti grubunun Şubat 2020’de ilk kez gözlemlendiğinden bu yana 850’den fazla kuruluşu mağdur ettiğine ve 17 Kasım – 20 Aralık 2021 arasında “şimşek hızında” bir bilgisayar korsanlığı çılgınlığının bir parçası olarak dünya çapında 40’tan fazla kuruluşu etkilediğine inanılıyor.

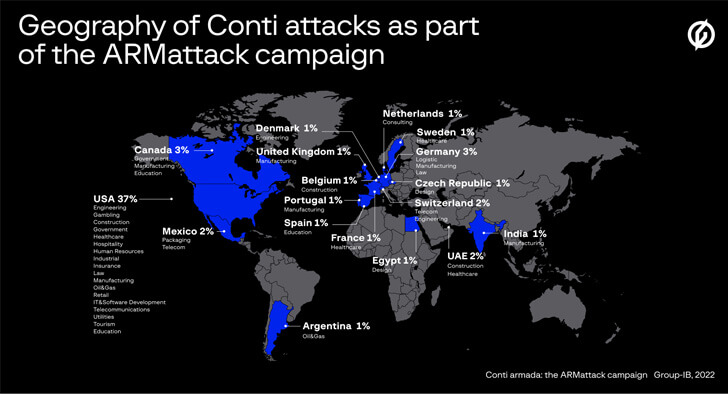

Singapur merkezli şirket tarafından “ARMattack” olarak adlandırılan saldırılar, öncelikle ABD kuruluşlarına (%37), ardından Almanya (%3), İsviçre (%2) ve B.A.E. (%2), Hollanda, İspanya, Fransa, Çek Cumhuriyeti, İsveç, Danimarka ve Hindistan (her biri %1)’a karşı gerçekleştirildi.

Conti tarafından tarihsel olarak hedeflenen ilk beş sektör imalat (%14), gayrimenkul (%11,1), lojistik (%8,2), profesyonel hizmetler (%7,1) ve ticaret (%5,5) olmuştur ve özel olarak ABD (%58,4), Kanada (%7), Birleşik Krallık (%6,6), Almanya (%5,8), Fransa (%3,9) ve İtalya’da (%3,1) şirketleri seçilmiştir.

Group-IB’den Ivan Pisarev, “Conti’nin artan etkinliği ve veri sızıntısı, fidye yazılımının artık ortalama kötü amaçlı yazılım geliştiricileri arasında bir oyun olmadığını, dünya çapında yüzlerce siber suçluya çeşitli uzmanlıklarla iş sağlayan yasadışı bir RaaS endüstrisi olduğunu gösteriyor.” dedi.

“Bu sektörde Conti, amacı büyük meblağları gasp etmek olan bir ‘BT şirketi’ yaratmış olan kötü şöhretli bir oyuncu. […] grubun ya kendi başına ya da ‘bağlı’ projelerinin yardımıyla faaliyetlerine devam edeceğini bildirdi.”