ToddyCat kod adlı gelişmiş kalıcı tehdit (advanced persistent threat, APT) aktörü, en az Aralık 2020’den bu yana Avrupa ve Asya’daki hükümet ve askeri kuruluşlara yönelik bir dizi saldırıyla bağlantılı.

Saldırganların, Çin bağlantılı tehdit aktörleri tarafından yaygın olarak kullanılan kötü amaçlı bir kod olan China Chopper web shelli hedef sistemlerde kurmak ve çok aşamalı bir enfeksiyon zincirini etkinleştirmek için bilinmeyen bir istismar kullanarak Tayvan ve Vietnam’daki Microsoft Exchange sunucularını hedefleyerek faaliyetlerine başladığı söyleniyor.

Bu APT ile ilişkili saldırılara uğrayan diğer ülkeler arasında Afganistan, Hindistan, Endonezya, İran, Kırgızistan, Malezya, Pakistan, Rusya, Slovakya, Tayland, Birleşik Krallık ve Özbekistan yer alıyor.

Rus siber güvenlik şirketi Kaspersky yayınlanan bir raporda, “İlk saldırı dalgası, genellikle 80 ve 443 numaralı bağlantı noktalarında çalışan bir pasif arka kapı olan Samurai ile güvenliği ihlal edilen Microsoft Exchange Sunucularını hedef aldı.” dedi.

“Kötü amaçlı yazılım, rastgele C# kod yürütülmesine izin verir ve saldırganın uzaktaki sistemi yönetmesine ve hedeflenen ağ içinde yanal olarak hareket etmesine izin veren birden çok modülle birlikte kullanılır.”

Slovak siber güvenlik firması ESET tarafından Websiic takma adıyla da izlenen ToddyCat, Asya’daki özel şirketlere ve Avrupa’daki bir devlet kurumuna ait e-posta sunucularını hedeflemek için ProxyLogon Exchange kusurlarından yararlandığı için ilk olarak Mart 2021’de gün ışığına çıktı.

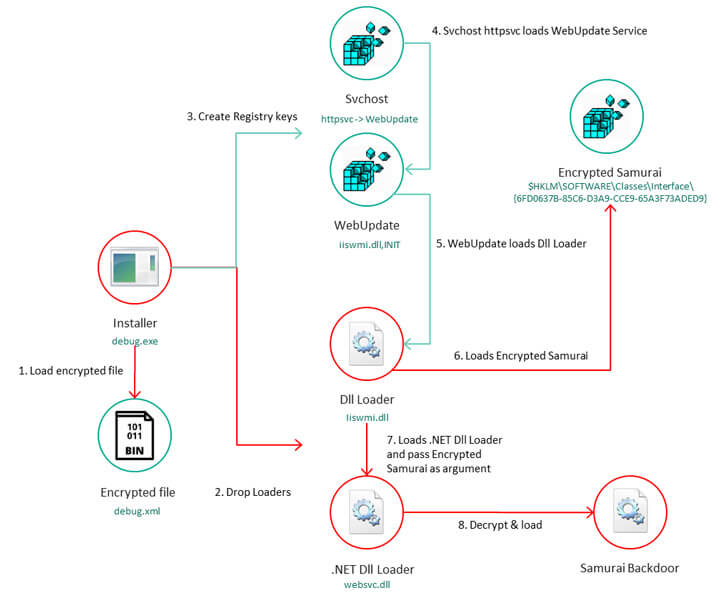

China Chopper web shellinin dağıtılmasından sonraki saldırı dizisi, bir dropper’ın yürütülmesine yol açar ve bu da Samurai’i çalıştırmaktan sorumlu olan üçüncü aşama .NET yükleyiciyi tetikleyen ikinci aşama yükleyiciyi başlatmak için Windows Registry değişikliklerini yapmada kullanılır.

Arka kapı (backdoor), tersine mühendisliğe dirençli hale getirmek için obfuscation ve kontrol akışı düzleştirme (control flow flattening) gibi teknikleri kullanmanın yanı sıra, bileşenlerin rasgele komutları yürütmeyi ve güvenliği ihlal edilmiş ana bilgisayardan ilgili dosyaları dışarı sızdırmayı mümkün kılması bakımından modülerdir.

Ayrıca belirli olaylarda, Samurai implantı tarafından oluşturulan ve muhtemelen birden fazla operatörün aynı makine üzerinde aynı anda çalışmasına izin veren ortak bir araç olarak işlev gören Ninja adlı karmaşık bir araç gözlemlendi.

Cobalt Strike gibi diğer istismar sonrası araç setleriyle benzerlikleri olmasına rağmen, kötü amaçlı yazılım, saldırganın “uzak sistemleri kontrol etmesine, tespitten kaçınmasına ve hedeflenen bir ağın derinliklerine sızmasına” olanak tanır.

ToddyCat kurbanlarının geleneksel olarak Çince konuşan gruplar tarafından hedef alınan ülkeler ve sektörlerle ilgili olmasına rağmen, çalışma şeklini bilinen bir tehdit aktörüne bağlayan hiçbir kanıt yoktur.

Kaspersky Global Araştırma ve Analiz Ekibi (GReAT) güvenlik araştırmacısı Giampaolo Dedola, “ToddyCat, tespiti önlemek için birden fazla teknik kullanan düşük profilli gelişmiş bir APT grubudur” dedi.

“Hem hükümet hem de askeri olarak etkilenen kuruluşlar, bu grubun çok yüksek profilli hedeflere odaklandığını ve muhtemelen jeopolitik çıkarlarla ilgili kritik hedeflere ulaşmak için kullanıldığını gösteriyor.”